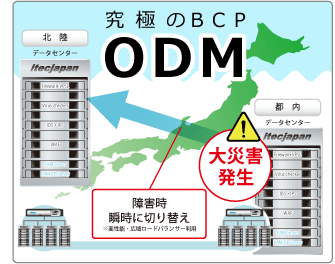

ODM(OSMS遠隔地データセンター同期・瞬時切換システム)

■通常システムの冗長化は同一データセンター内で行われることが多くあります。しかし、大災害が発生しデータセンター自体が被災してしまっては意味がありません。

■また、遠隔地データセンターにバックアップを取っていても、メインのデータセンターが被災してしまってはバックアップを戻すことが出来ない訳です。かといって「通常稼働可能なデータセンター探し」からはじめ「ソフトウェアを再インストール、ネットワークの再設定、システムの再構築、その後はじめてバックアップから戻し各種調整、、他諸々の付帯作業」を行っていたのでは事業継続の意味がなくなってしまいます。

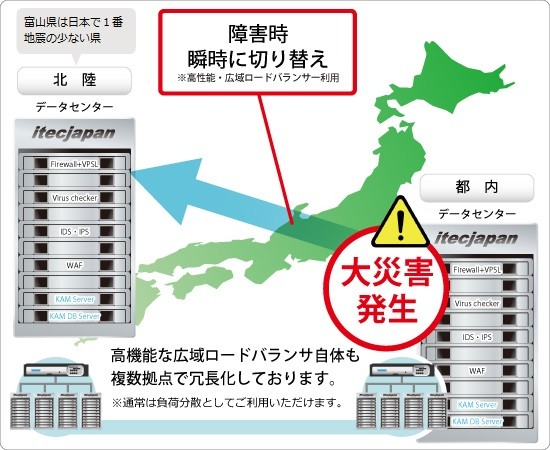

■そこで、万が一の大災害が東京都内で起こった場合※でも、災害の影響が少ない北陸の予備データセンター内の同期されたサーバへ自動で且つ瞬時に切り替わるシステムのご紹介です。

DNSによる切り替えでは浸透に時間がかかり、且つDNS自体の被害も想定されるため、広域ロードバランサーを利用し瞬時の切り替えを可能にしております。通常は両サーバを負荷分散としてご利用いただけます。

※都内のメインデータセンターも「東京都都市整備局公表の地域危険度測定調査において、最も災害リスクの少ない地区(ランク1)に立地」しております。 その為、地震や水害(海抜5m以上に立地し、さらに7.5mの堤外地防潮堤にても保全)の対策も万全です。

※当初は「東京(利便性の意味で東京は必須)」と「大阪」の予定をしておりましたが、お客様から、どちらも震災時に(南海トラフ等)両DCとも同時に影響の可能性がある理由と、戦争になった場合どちらも都会なので被害にあってしまう可能性が高いとのご指摘をいただきました。

■最終的に他のご要望も含めて「日本国内(日本法の範囲内)」「地盤が安定して地震が少ない地区※」「都内と同時に地震や災害の影響が少ない地区」「通信差異の関係上500Km圏内」「電力会社が違う」「戦争の影響を受けやすい大都市以外」「出来れば日本海側」ということで北陸の富山県を選択しました。

■※富山県は、気象庁の過去90年間のデータで、日本で1番地震の少ない県とされております。また仮に近隣で大地震があっても「立山連峰」にてエネルギーが吸収されるため、過去にも被害が非常に少ない実績を持っています。その上、過去にさかのっぼっても台風を含めた大きな自然災害すら受けておりません。尚、南海トラフの影響も想定ナシ(内閣府発表)とされております。◆南海トラフの影響(地図表示) 富山県は日本で1番地震の少ない県(グラフ表示)

■クリティカルなビジネスや、BCP(事業継続計画)およびDR(ディザスターリカバリ)対策を安価にご検討されている企業様にはうってつけのサービスです。OSMS(B)タイプ2台からのご利用が可能です。価格表へ

※広域ロードバランサー自体も、複数拠点で冗長化構成をとっており、この点も安心です。

■また、どちらも国内ですので、海外の【愛国者法(パトリオット法)※ /捜査権限規制法※】などのリスクもなく安心です。

※サービス提供国の要請により保管データの閲覧・差し押さえを拒めず業務への影響は計り知れません。海外のサービスが日本にDCを設置しても海外の法律が適用されます。また、裁判などになった場合、海外での長期間に渡る拘束による時間の浪費や多額の費用が発生するこもあります。

ちなみに、A社クラウドの東京DCに関する準拠法は米国ワシントン州法とされ、所轄裁判所は米国ワシントン州キング郡の州裁判所または連邦裁判所になります。

■また、遠隔地データセンターにバックアップを取っていても、メインのデータセンターが被災してしまってはバックアップを戻すことが出来ない訳です。かといって「通常稼働可能なデータセンター探し」からはじめ「ソフトウェアを再インストール、ネットワークの再設定、システムの再構築、その後はじめてバックアップから戻し各種調整、、他諸々の付帯作業」を行っていたのでは事業継続の意味がなくなってしまいます。

■そこで、万が一の大災害が東京都内で起こった場合※でも、災害の影響が少ない北陸の予備データセンター内の同期されたサーバへ自動で且つ瞬時に切り替わるシステムのご紹介です。

DNSによる切り替えでは浸透に時間がかかり、且つDNS自体の被害も想定されるため、広域ロードバランサーを利用し瞬時の切り替えを可能にしております。通常は両サーバを負荷分散としてご利用いただけます。

※都内のメインデータセンターも「東京都都市整備局公表の地域危険度測定調査において、最も災害リスクの少ない地区(ランク1)に立地」しております。 その為、地震や水害(海抜5m以上に立地し、さらに7.5mの堤外地防潮堤にても保全)の対策も万全です。

※当初は「東京(利便性の意味で東京は必須)」と「大阪」の予定をしておりましたが、お客様から、どちらも震災時に(南海トラフ等)両DCとも同時に影響の可能性がある理由と、戦争になった場合どちらも都会なので被害にあってしまう可能性が高いとのご指摘をいただきました。

■最終的に他のご要望も含めて「日本国内(日本法の範囲内)」「地盤が安定して地震が少ない地区※」「都内と同時に地震や災害の影響が少ない地区」「通信差異の関係上500Km圏内」「電力会社が違う」「戦争の影響を受けやすい大都市以外」「出来れば日本海側」ということで北陸の富山県を選択しました。

■※富山県は、気象庁の過去90年間のデータで、日本で1番地震の少ない県とされております。また仮に近隣で大地震があっても「立山連峰」にてエネルギーが吸収されるため、過去にも被害が非常に少ない実績を持っています。その上、過去にさかのっぼっても台風を含めた大きな自然災害すら受けておりません。尚、南海トラフの影響も想定ナシ(内閣府発表)とされております。◆南海トラフの影響(地図表示) 富山県は日本で1番地震の少ない県(グラフ表示)

■クリティカルなビジネスや、BCP(事業継続計画)およびDR(ディザスターリカバリ)対策を安価にご検討されている企業様にはうってつけのサービスです。OSMS(B)タイプ2台からのご利用が可能です。価格表へ

※広域ロードバランサー自体も、複数拠点で冗長化構成をとっており、この点も安心です。

■また、どちらも国内ですので、海外の【愛国者法(パトリオット法)※ /捜査権限規制法※】などのリスクもなく安心です。

※サービス提供国の要請により保管データの閲覧・差し押さえを拒めず業務への影響は計り知れません。海外のサービスが日本にDCを設置しても海外の法律が適用されます。また、裁判などになった場合、海外での長期間に渡る拘束による時間の浪費や多額の費用が発生するこもあります。

ちなみに、A社クラウドの東京DCに関する準拠法は米国ワシントン州法とされ、所轄裁判所は米国ワシントン州キング郡の州裁判所または連邦裁判所になります。

セキュリティニュース

◆OpenStack関連の脆弱性

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004517.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004518.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004518.html

2014/10/07 0:06

◆Xen関連の脆弱性

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004514.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004515.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004516.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004515.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004516.html

2014/10/07 0:05

◆WordPress の log.header.php における SQL インジェクションの脆弱性

2014/10/06 2:08

◆【お客様各位】水飲み場攻撃、DbD、改ざん、標的型攻撃にはVPSLを

上記の各種攻撃にも対応できるシステムとして、弊社の「VPSL」は大変強力なツールになります。

https://itec.ad.jp/~itec/vpsl/

水飲み場攻撃以外にも、ドライブバイダウンロード(DbD)、ガンブラー、Web改ざん、標的型攻撃にも真価を発揮します。

https://itec.ad.jp/~itec/vpsl/

水飲み場攻撃以外にも、ドライブバイダウンロード(DbD)、ガンブラー、Web改ざん、標的型攻撃にも真価を発揮します。

2014/09/26 16:46

◆【お客様各位】「Shellshock」=GNU bash の脆弱性に関する注意喚起

http://www.jpcert.or.jp/at/2014/at140037.html

本日(9月25日)公開されました上記の注意喚起(Shellshock)に関しまして、弊社各サーバにてそれぞれ順次対応が行われ全サーバとも修正済となっておりますので、ご報告申し上げます。

自動アップデートをoffにされておられるお客様へは個別にご案内を差し上げておりますので、至急のご対応をお願いいたします。

https://access.redhat.com/articles/1200223

上記「CVE-2014-7169」に関しましては、改めましてご案内を差し上げたいと思います。

↑

◆追記(2014年9月26日16時50分現在)

上記の「CVE-2014-7169」に関しましても、順次対応が行われておりますので、ご報告申し上げます。

◆追記(2014年9月27日3時過ぎ現在)「CVE-2014-7169」の対応が全サーバにて終了いたしましたのでご報告申し上げます。

本日(9月25日)公開されました上記の注意喚起(Shellshock)に関しまして、弊社各サーバにてそれぞれ順次対応が行われ全サーバとも修正済となっておりますので、ご報告申し上げます。

自動アップデートをoffにされておられるお客様へは個別にご案内を差し上げておりますので、至急のご対応をお願いいたします。

https://access.redhat.com/articles/1200223

上記「CVE-2014-7169」に関しましては、改めましてご案内を差し上げたいと思います。

↑

◆追記(2014年9月26日16時50分現在)

上記の「CVE-2014-7169」に関しましても、順次対応が行われておりますので、ご報告申し上げます。

◆追記(2014年9月27日3時過ぎ現在)「CVE-2014-7169」の対応が全サーバにて終了いたしましたのでご報告申し上げます。

2014/09/26 0:08

◆WordPress関連脆弱性

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-000112.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004371.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004371.html

2014/09/25 12:59

◆【お客様各位】弊社サーバメンテナンス終了のお知らせ

セキュリティニュースではなく申し訳ございません。

先月、弊社サーバ(itec.ad.jp)を直接ご利用の関係者の方へはご案内を差し上げておりましたが、弊社サーバの新システムを検証するためのメンテナンスが「9月24日(水)21時〜22時」にて終了いたしておりますのでお知らせいたします。

新システムにつきましては、あらためましてご案内を差し上げる予定です。

先月、弊社サーバ(itec.ad.jp)を直接ご利用の関係者の方へはご案内を差し上げておりましたが、弊社サーバの新システムを検証するためのメンテナンスが「9月24日(水)21時〜22時」にて終了いたしておりますのでお知らせいたします。

新システムにつきましては、あらためましてご案内を差し上げる予定です。

2014/09/25 2:30

◆全てが最高値 Adobe Flash Player および Adobe AIRにおける脆弱性各種

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004127.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004128.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004126.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004123.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004125.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004122.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004121.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004120.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004119.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004124.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004118.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004129.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004128.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004126.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004123.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004125.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004122.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004121.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004120.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004119.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004124.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004118.html

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004129.html

2014/09/18 10:08